La seguridad líder del sector de Keeper

Contraseña maestra privada

SOLO el usuario conoce y tiene acceso a su contraseña maestra y la clave que se usa para cifrar y quitar el cifrado de su información.

Cifrado más potente

Keeper protege su información con cifrado AES de 256 bits y PBKDF2, ampliamente reconocido como el cifrado más potente que existe.

Cifrado de nivel profundo

Los datos del usuario se codifican y decodifican en los dispositivos y no en los servidores de Keeper ni en la nube.

Autenticación con Múltiples Factores

Keeper es compatible con la autenticación multifactor, el inicio de sesión biométrico y Keeper DNA, que utiliza los dispositivos Apple Watch o Android Wear para confirmar su identidad.

Bóveda en la nube más segura y fiable

Keeper utiliza Amazon AWS en varias ubicaciones geográficas para el alojamiento y funcionamiento de los almacenes y la arquitectura de Keeper, para así proporcionar a los clientes el almacenamiento en la nube más rápido y seguro. Los datos en reposo y en tránsito están perfectamente aislados en el centro de datos global preferido del cliente.

Protección de Datos

KSI no tiene acceso a la contraseña maestra de los usuarios ni tampoco tiene acceso a los registros almacenados dentro de la bóveda. KSI no puede obtener acceso al dispositivo de un cliente de manera remota ni tampoco puede descifrar la bóveda del cliente. La única información a la cual Keeper Security tiene acceso es a la dirección de email del usuario, tipo de dispositivo y los detalles de suscripción (e.j. Keeper Unlimited).

Si el dispositivo de un usuario se pierde o es robado, KSI puede asistirle en recuperar un archivo encriptado de respaldo para restaurar la bóveda del usuario una vez que hayan reemplazado su dispositivo. La información que es almacenada y accedida dentro de Keeper está disponible solamente para el usuario ya que es encriptada o descifrada instántaneamente en el dispositivo que se está utilizando – aún cuando se utiliza la Aplicación Web de Keeper. El método de encriptación que Keeper utiliza es muy conocido, y utiliza el algoritmo altamente confiable llamado AES (Advanced Encryption Standard por sus siglas en inglés) con una clave de longitud de 256-bit. Según la publicación CNSSP-15 del Committee on National Security Systems, AES con una clave de longitud de 256-bit es suficientemente segura para encriptar datos confidenciales inclusive aquellos marcados como 'TOP SECRET' en la clasificación del Gobierno de los EEUU.

Las claves de la cifra utilizada para encriptar y descrifrar los registros del usuario no son almacenadas ni transmitidas a la Keeper's Cloud Security Vault. Sin embargo, para poder proveer la habilidad de sincronizar dispositivos múltiples, una versión encriptada de la clave de cifra es almacenada en la Cloud Security Vault y proveída a los dispositivos de la cuenta del usuario. Ésta clave encriptada solamente puede ser descifrada en el dispositivo para su uso subsiguiente.

Contraseña Maestra Fuerte

Es sumamente recomendable que los usuarios elijan una Contraseña Maestra fuerte para su cuenta.

Autenticación de Dos Factores

Keeper también ofrece la autenticación de dos factores para que pueda protegerse de los accesos no autorizados a su almacén, páginas web y aplicaciones. La autenticación de dos factores requiere dos o más de los tres factores de autenticación: un factor conocido, un factor de posesión y un factor de inherencia. Para obtener más información sobre la autenticación de dos factores, acceda a este enlace.

Keeper utiliza algo que el usuario conoce (su contraseña) y algo que tiene (el teléfono que posee) para ofrecerle una seguridad adicional en caso de que la contraseña principal o el dispositivo se vean amenazados. Para ello, generamos contraseñas TOTP (contraseñas de un solo uso y de duración limitada).

Keeper genera una clave secreta de 10 bytes con un generador de números aleatorios criptográficamente seguros. Este código es válido alrededor de un minuto y se envía al usuario por SMS, Duo Security, RSA SecurID, aplicación TOTP, Google Authenticator o dispositivos compatibles con Keeper DNA como Apple Watch o Android Wear.

Cuando utilice Google Authenticator o una aplicación TOTP en su dispositivo móvil, el servidor de Keeper genera de forma interna un código QR que contiene su clave secreta, la cual nunca se comunica a terceros. Cada vez que el usuario desactive y reactive la autenticación de dos factores, se genera una clave secreta nueva.

Para activar la autenticación de dos factores, acceda a Keeper DNA o a la pantalla de ajustes de la aplicación web de Keeper. De manera opcional, los clientes de Keeper Business pueden forzar el uso de la autenticación de dos factores para iniciar sesión en el almacén y de los métodos 2FA compatibles mediante la funcionalidad de aplicación de roles de Keeper Admin Console.

Llaves de seguridad FIDO (U2F)

Keeper admite dispositivos de llave de seguridad basados en hardware U2F compatibles con FIDO, como por ejemplo YubiKey, como segundo factor. Las llaves de seguridad ofrecen una forma cómoda y segura de realizar una autenticación de dos factores sin necesidad de que el usuario introduzca códigos de 6 dígitos de forma manual. Se pueden configurar varias llaves de seguridad para el almacén de un usuario. En el caso de las plataformas que no admiten dispositivos de llave de seguridad, los usuarios pueden recurrir a otros métodos de 2FA configurados. Para configurar una llave de seguridad y otros métodos de autenticación de dos factores, visite la pantalla "Ajustes" de la aplicación de Keeper.

Acceso de emergencia (legado digital)

Keeper le ofrece la posibilidad de añadir hasta 5 contactos de emergencia para conceder acceso al almacén en caso de emergencia o fallecimiento. Una vez que haya transcurrido el tiempo de espera especificado, el contacto de emergencia podrá acceder al almacén del usuario. El proceso de compartir un almacén es de conocimiento cero y la contraseña principal del usuario no se comparte nunca directamente. Se utiliza cifrado RSA para compartir una clave AES de 256 bits con el contacto de emergencia en el momento en el que transcurre el tiempo de espera establecido por el usuario de origen. Por lo tanto, el contacto de emergencia debe tener una cuenta de Keeper (y un par de claves RSA pública/privada) para poder aceptar la invitación.

Recuperación de cuenta

Durante el proceso de registro de la cuenta, a los usuarios se les solicita que seleccionen una pregunta y una respuesta de seguridad. Durante este proceso, Keeper también genera una clave de datos que se usa para cifrar y descifrar las claves de registro que se almacenan con cada uno de los registros del almacén. La clave de datos del usuario se cifra con la contraseña principal y cada clave de registro está cifrada con la clave de datos. Cada registro presente en el almacén del usuario tiene claves de registro individuales y diferentes.

La recuperación de la cuenta funciona mediante el almacenamiento de una segunda copia de la clave de datos del usuario que está cifrada con la pregunta y respuesta de seguridad seleccionadas. Para completar una recuperación del almacén, el usuario debe introducir un código de verificación recibido por correo electrónico y también el código de autenticación de dos factores (si esta opción está activada en la cuenta). Recomendamos que se cree una pregunta y respuesta de seguridad sólidas, así como que se active la función de autenticación de dos factores de Keeper en la pantalla "Ajustes". La autenticación de dos factores también se puede aplicar a los clientes de Keeper Business mediante la consola de administración de Keeper.

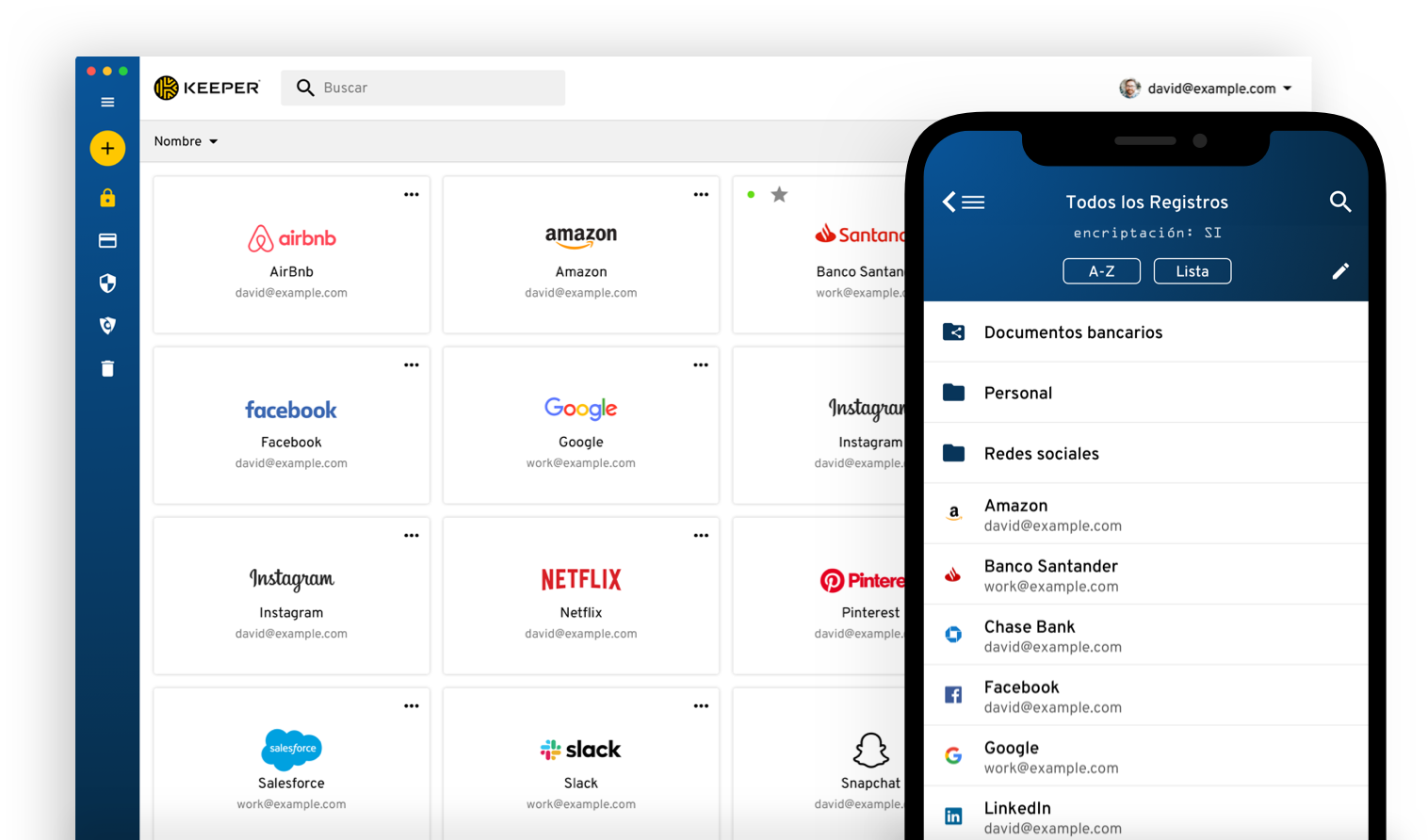

Funcionamiento de Keeper, Webinar de Cefiros del 20/05/21: